Sistem Blockchain Mengamankan Internet of Things

Oleh ; Mochammad Haldi Widianto

Dengan proliferasi teknologi yang memungkinkan IoT seperti LoRa (Long-Range), domain aplikasi IoT diharapkan tumbuh di berbagai bidang termasuk area berikut tetapi tidak terbatas pada:

- Listrik pintar,

- Operasi minyak dan gas:

- Kota pintar:

- Kesehatan

- Pemantauan ternak

Penelitian ini merupakan versi yang sangat disempurnakan dari karya sebelumnya, yang menghadirkan kontrol akses untuk jaringan sensor nirkabel. Sekarang makalah ini membahas penerapan kontrol akses terdistribusi atas sistem blockchain dalam lingkup keamanan IoT.

P2P Network

Jaringan P2P adalah arsitektur jaringan terdistribusi apa pun yang terdiri dari peserta yang membuat sebagian dari sumber daya mereka (seperti kekuatan pemrosesan, penyimpanan disk, atau bandwidth jaringan) tersedia secara langsung untuk peserta jaringan lain, tanpa perlu koordinasi pusat (seperti server atau jaringan stabil). tuan rumah). Rekan adalah pemasok dan konsumen sumber daya, berbeda dengan model server klien tradisional di mana hanya server yang memasok, dan klien yang mengkonsumsi. Arsitektur jaringan P2P ditunjukkan pada Gambar. 1 yang terdiri dari peer dan tidak memiliki infrastruktur khusus seperti server dan perangkat back-end

Gambar 1. Arsitek P2P

Gambar 1. Arsitek P2P

Access Control

Istilah Access Control mengacu pada kontrol atas sumber daya sistem setelah kredensial akun pengguna bersama dengan identitasnya telah diautentikasi. Sebagai hasil dari upaya yang berhasil, akses ke sistem atau sumber daya diberikan. Akses dapat diberikan untuk pengguna individu atau untuk sekelompok pengguna dan tujuan yang diberikan dapat berupa sumber daya yang unik atau multipel. Misalnya, pengguna tertentu, atau sekelompok pengguna, mungkin hanya diizinkan mengakses beberapa tertentu setelah masuk ke sistem, sementara secara bersamaan ditolak akses ke semua sumber daya lainnya.

Access Control memberikan solusi untuk kerahasiaan dan itu adalah mekanisme kunci untuk mencapai pembatasan akses ke sumber data yang ingin kita lindungi. Kebijakan dan mekanisme kontrol akses diperlukan untuk memastikan bahwa rekan-rekan hanya menggunakan sumber daya dengan cara yang diizinkan. Kepercayaan adalah harapan bahwa rekan akan berperilaku dengan cara tertentu untuk tujuan tertentu. Mekanisme kontrol akses harus mencegah rekan-rekan yang tidak sah menjadi bagian dari jaringan dan untuk membangun kepercayaan di antara anggota tanpa adanya otoritas tepercaya.:

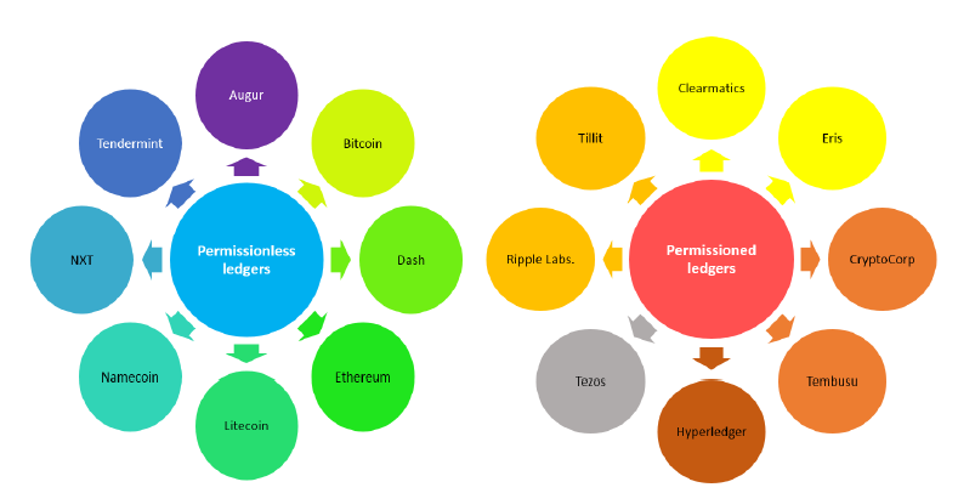

Gambar 2. Berbagai aplikasi dari buku besar blockchain

Gambar 2. Berbagai aplikasi dari buku besar blockchain

Keamanan Berbantuan Perangkat Keras:

blockchain untuk perangkat simultan yang berkelanjutan dan keamanan data di IoT, yang secara khusus berfokus pada integrasi BCS dengan primitif keamanan perangkat keras yang disebut fungsi fisik yang tidak dapat dikloning (PUF) untuk menyelesaikan tantangan skalabilitas, latensi, dan kebutuhan energi IoT.

Perlindungan Kekayaan Intelektual:

arsitektur sistem perlindungan kekayaan intelektual berbasis blockchain dan IoT, yang dapat memproses tiga jenis kekayaan intelektual: 1) Paten, Hak Cipta, Merek Dagang, dll.; 2) Desain industri, Gaun dagang, Karya kerajinan, Rahasia dagang, dll.; dan 3) Hak Varietas Tanaman, Indikasi Geografis, dll.

Komunikasi yang Aman:

blockchain untuk keamanan komunikasi di IoT cerdas, yang secara khusus berfokus pada otentikasi dan masalah manajemen utama. Kerangka komunikasi aman lainnya disajikan

Kerangka kerja keamanan untuk SDN:

Kerangka kerja keamanan terdistribusi yang diaktifkan blockchain untuk jaringan IoT generasi berikutnya dengan menggunakan edge-cloud dan jaringan yang ditentukan perangkat lunak (SDN)

Manajemen Kepercayaan:

skema multi-tier yang terdiri dari kerangka otentikasi dan pembangunan kepercayaan/distribusi yang dirancang dengan teknologi blockchain untuk memastikan keamanan dan validitas informasi yang dipertukarkan dalam sistem Kota Cerdas dan Pengaturan Kendaraan Terhubung

Seperti dalam sistem komputer mana pun, kontrol akses adalah fungsi yang sangat penting untuk mengamankan Sistem Blockchain (BCS). Prosedur keseluruhan untuk kontrol akses di BCS akan memerlukan tiga langkah utama, yaitu: otentikasi, otorisasi, dan pencabutan. Kinerja, biaya, dan skalabilitas adalah tantangan utama saat mengintegrasikan blockchain dengan IoT, karena volume data yang tinggi yang dihasilkan oleh jaringan IoT. Oleh karena itu, BCS yang diizinkan akan lebih cocok daripada yang tidak memiliki izin.

Dari tinjauan literatur menyeluruh tentang sistem P2P, disimpulkan bahwa sistem kontrol akses yang masuk akal untuk BCS yang diizinkan harus mencakup pendekatan berikut: Sistem berbasis tanda tangan ambang batas untuk langkah otentikasi, sistem berbasis komputasi tepercaya bersama dengan reputasi sistem berbasis tanda tangan untuk langkah otorisasi, dan CRL bersama dengan sistem berbasis tanda tangan grup untuk langkah pencabutan. Langkah-langkah yang disebutkan meningkatkan keamanan dan kepercayaan keseluruhan sistem. Namun, penerapan pada jaringan IoT, seperti jaringan berbasis LoRa yang dibahas dalam teks ini, memerlukan penyelidikan dan perhatian lebih lanjut, terutama dalam hal konsumsi daya dan penundaan paket.

Reference

- ISMAIL BUTUN AND PATRIK ÖSTERBERG, “A Review of Distributed Access Control for Blockchain Systems Towards Securing the Internet of Things,” IEEE Access, Department of Computer Engineering, Chalmers University of Technology, SE-412 96 Göteborg, Sweden, Department of Computer Engineering, Konya Food and Agriculture University, 42080 Konya, Turkey, Department of Information Systems and Technology, Mid Sweden University, 851 70 Sundsvall, Sweden

Comments :