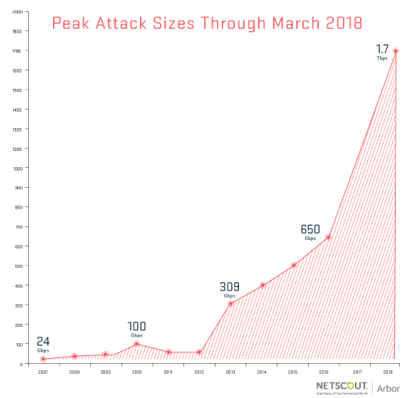

Serangan DDOS memchached hingga 1.7 Tbps, sebuah Era baru serangan DDOS

Setelah serangan terhadap GitHub sebesar 1.35 Tbps pada 28 Februari 2018, pada 5 Maret 2018 NETSCOUT Arbor mengkonfirmasi serangan DDOS sebesar 1,7 Tbps.( https://www.arbornetworks.com/blog/asert/netscout-arbor-confirms-1-7-tbps-ddos-attack-terabit-attack-era-upon-us/) Dengan jenis serangan yang sama terhadap GitHub, yaitu serangan DDOS dengan metode amplifikasi atau refleksi. Serangan ini terjadi kepada sebuah perusahaan di Amerika Serikat, dan tercatat oleh ATLAS global traffic and DDoS threat data system.

Pola serangan DDOS ini mirip dengan yang dialami oleh GitHub beberapa waktu yang lalu, dengan faktor amplifikasi 51.000 memanfaatkan ribuan memchached dengan konfigurasi yang salah. Memchached sendiri adalah sebuah sistem yang digunakan untuk memory cache, sistem ini sendiri adalah open source. Serangan terhadap memchached dilakukan terhadap port 11211 menggunakan spoofed IP untuk mengelabui IP korban.

Hanya dengan beberapa request dengan jumlah byte yang kecil dapat memicu hingga puluhan ribu respon yang lebih besar dari request, sehingga dapat menghasilkan serangan dalam jumlah yang masif. Sementara itu, peneliti juga menyimpulkan ada motif dibalik serangan serangan tersebut. Penyerang meminta tebusan dengan sejumlah mata uang digital agar serangan tidak dilanjutkan. Dari serangan terhadap GitHub, penyerang memberikan pesan agar GitHub memberikan sejumlah uang digital, senilai 50 XMR (Monero coins) atau senilai 15.000 dollar.

Sebenarnya penyerangan menggunakan metode Reflection / amplification bukanlah hal yang baru, banyak hacker menggunakan teknik ini untuk penyerangan dengan tipe DDOS dengan memanfaatkan celah DNS, NTP, SNMP, SSDP, CLDAP, Chargen atau protokol yang lain untuk memaksimalkan tingkat serangan.

Akan tetapi, tren serangan menggunakan metode ini semakin meningkat, dan melibatkan ribuan server memchached yang telah disusupi konfigurasi yang salah. Celah ini masih banyak yang terbuka sehingga dapat dimanfaatkan oleh hacker untuk melakukan serangan yang berikutnya. Untuk mencegah hal ini terjadi kembali, administrator diharapkan memasang firewall atau hanya memberikan hak akses memchached hanya untuk user lokal. Selain itu diharapkan administrator mempertimbangkan untuk menghindarkan traffic tidak menggunakan port untuk mengakses server memchached ( mempertimbangkan tidak menggunakan port default memcached, 11211) atau melakukan limitasi terhadap traffic UDP atau menonaktifkan UDP apabila memang tidak diperlukan.

Comments :